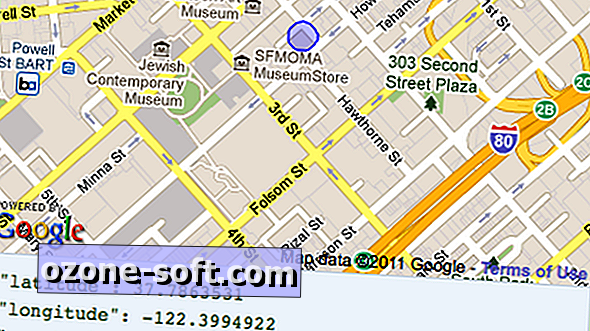

Se você está preocupado com o fato de o endereço de seu ponto de acesso Wi-Fi doméstico ser público, o Google tem uma solução. A empresa sediada em Mountain View, na Califórnia, anunciou hoje uma forma de remover os proprietários de redes Wi-Fi do banco de dados de geolocalização crowdsourced do Google, que foi retrabalhado neste verão depois que a CNET chamou a atenção para questões de privacidade. É simples: tu

Olá, amigos do Facebook, sou homem, hetero, muitas vezes ridiculamente bonito, e esta é uma mensagem real: ela não é assim em você. E por ela, quero dizer uma daquelas meninas quentes no Facebook, que sempre parece muito desesperada e com excesso de zelo na tentativa de se conectar a você e todos em sua lista de amigos. Apar

Recentemente falei sobre como melhorar sua segurança geral usando senhas mais longas e fáceis de lembrar, mas também há muitos serviços que oferecem agora uma opção de login de dois ou dois passos. Então o que é? Mais formalmente conhecido como autenticação de dois fatores, esse é um procedimento de segurança que exige que você insira uma senha e um código que seja gerado para ser digitado no momento em que você está efetuando login. Esse segundo fa

As senhas não precisam ser difíceis de lembrar. Vá em frente, e você vai chegar quase inacessível. Senhas seguras são um pesadelo. Até hoje, a maioria das pessoas foi ensinada a criar combinações bizarras de letras, números e símbolos para manter suas informações seguras. Isso também significa que a maioria das pessoas também se atém à velha idéia de que você só precisa criar uma senha de oito caracteres, e você ficará desimpedido. Mas hoje em dia, um

O Windows 7 introduziu alguns recursos muito interessantes para posicionar janelas na sua área de trabalho apenas arrastando coisas para diferentes arestas da tela. É algo que a maioria dos usuários de Mac deve se sentir muito ciumento. Existe uma maneira de adicionar funções semelhantes ao seu Mac, e uma delas é um grande software chamado SizeUp. Isso

Às vezes, pode parecer mais seguro voltar aos dias do Pony Express, em vez de lidar com a infinidade de ameaças on-line, mas existem alguns passos simples que você pode tomar para minimizar os riscos que enfrenta. Primeiro, pegue um pacote de segurança. A CNET deu ao Avast Free Antivirus 7 (download) e ao Bitdefender Total Security 2012 (download) o Editors 'Choice Awards recentemente, embora haja cerca de uma dúzia de boas suítes, gratuitas e pagas, por aí. Vá co

Alerta de segurança! Aderir a pontos de acesso sem fio públicos abertos é uma má ideia para a segurança de seus dados. Uma ideia muito ruim. Quando você entra em uma rede Wi-Fi aberta, seus dados são enviados pelo ar de uma maneira que é muito fácil para qualquer outra pessoa nessa rede farejar, roubar e até assumir o controle. Uma rápi

Então, a Orbitz derramou o feijão, bem alguns deles, e diz que basicamente vende para as pessoas com base em qual navegador eles usam. O site disse ao The Wall Street Journal (assinatura obrigatória) que descobriu que os usuários de Mac tendem a pagar até 30% a mais por quartos de hotel. (Bem, eles estão pagando um prêmio pelo computador também, então não é surpreendente, embora US $ 20 a US $ 30 a mais sejam significativos.) Aproveit

Atender Defcon e Black Hat podem fazer você se sentir um pouco como um cervo em uma floresta cheia de caçadores. Com drives USB infectados por vírus, sniffing de rede Wi-Fi, crachás com microfones embutidos e até mesmo especialistas em segurança sendo hackeados, parece que é apenas uma questão de tempo até que seu número apareça se você não for cuidadoso. Pedi a algu

Já mencionei anteriormente como encontrar os atalhos do Gmail, e a Lexy Savvides também sinalizou recentemente muitos dos melhores atalhos para o Windows. Há também um ótimo aplicativo para Mac que o ajudará a aprender quase todos os atalhos de teclado existentes em todos os softwares para Mac. Cham

Se você está lendo isso, é muito provável que suas informações pessoais estejam disponíveis ao público. E por "público" quero dizer todos em todos os lugares. Para mostrar esse ponto, eu lhe mostro uma exposição: No início desta semana, o Facebook foi atacado quando foi revelado que os dados de mais de 50 milhões de usuários do Facebook chegaram às mãos da britânica Cambridge Analytica, que supostamente usava para segmentar melhor os anúncios políticos para a campanha Trump durante a eleição presidencial de 2016. Enquanto a história

Agora jogando: Veja isto: Proteja sua casa tornando-a mais inteligente 9:09 Nota dos Editores II: O problema com o vídeo do site foi corrigido. Obrigado pela sua paciência. Nota dos editores: Estamos tendo algumas dificuldades técnicas com a versão do site do episódio desta semana, então estou usando a versão do YouTube enquanto abordamos o problema. Vou a

Seu número de telefone celular é um dos muitos itens de informações pessoais que são comprados e vendidos pela Internet. O folheto informativo da Privacy Rights Clearinghouse sobre como proteger seus registros telefônicos descreve empresas que vendem informações relacionadas a qualquer número de telefone celular fornecido, incluindo o nome e o endereço associados ao número. Muitas em

Ultimamente, falamos muito sobre aplicativos que vazam: o Angry Birds e o Google Maps estão entre os aplicativos de smartphones acusados de informar o governo sobre quem você é e o que você tem feito, como Nick Statt informou no mês passado. Histórias relacionadas Adicione uma barra de bateria na parte superior da tela do seu Android com a barra de energia Jelly Bean transborda para 60% dos dispositivos Android Cinco maneiras de sobreviver à mudança do iPhone para o Android Heresia? Woz diz qu

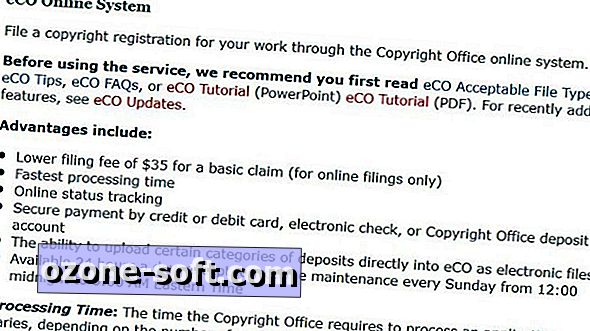

"Virar viral" é um sinal claro de sucesso para um vídeo, imagem ou outro post para um serviço de compartilhamento da Web. Mas o que acontece quando alguém começa a ganhar dinheiro com o uso não autorizado de sua criação? Você estabelece seus direitos autorais sobre o material que você cria no momento em que o publica. A aborda

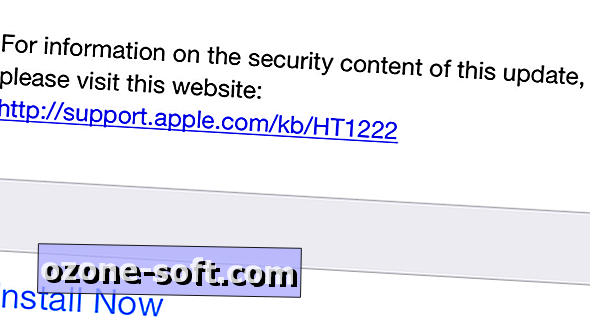

Agarre seus dispositivos iOS e OS X - essa é uma atualização de segurança que você não pode ignorar. De acordo com um estudo de Chitika divulgado ontem, apenas 25, 9% dos usuários atualizaram seu sistema operacional com uma correção de bug que impede que terceiros interceptem e mexam com a atividade em um dispositivo iOS. Mais es

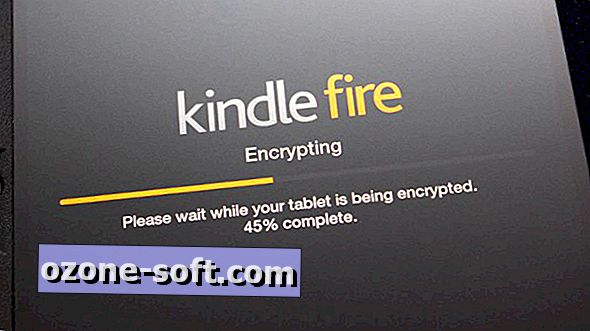

A criptografia de dispositivos pode ser uma ótima maneira de manter seus dados seguros caso caiam em mãos erradas. Para muitos usuários, no entanto, pode ser um exagero e geralmente há um impacto no desempenho de um dispositivo que foi criptografado. Usar um código PIN para bloquear o dispositivo geralmente é um impedimento eficaz e ferramentas de software como o Find My iPhone e o Gerenciador de dispositivos Android podem ajudar a rastrear, bloquear ou apagar dispositivos perdidos. Infe

Os usuários do Netflix estão recebendo e-mails falsos informando que sua conta foi suspensa e instruindo-os a ligar para um número gratuito para recuperar o acesso. A falsa pessoa de suporte da Netflix / Microsoft os engana para dar acesso criminoso ao computador, como explica Fox Van Allen, da Techlicious. N

Com as férias aqui e mais gadgets, pertences e itens aleatórios no caminho, é um bom momento para pensar em como criar um inventário de todos os seus pertences. Criar um inventário facilita o processo de substituição de itens através de sua companhia de seguros, caso você seja vítima de um desastre natural ou de uma invasão. Depois de

Às vezes parece que eu deveria estar respondendo ao meu telefone perguntando: "O que você está vendendo?" Embora nossos números residencial e móvel tenham sido adicionados ao Registro de Não Chamadas da Comissão Federal de Comércio, assim que os recebemos, as chamadas indesejadas não solicitadas persistem. Isso po

O bug Heartbleed simplesmente não desiste. Quando o Google anunciou que havia corrigido seus principais serviços, ele também mencionou que o Android não foi afetado, com uma (grande) exceção - dispositivos rodando o Android 4.1.1. A boa notícia é que o Google já enviou um patch para seus parceiros Android. As más

Muita atenção foi dada esta semana à falha de segurança do Heartbleed que afetou centenas de milhares de servidores da Web. Leia o escritor da equipe Richard Nieva explicando como você pode se proteger do bug do Hearbleed. Em suma, a melhor proteção é mudar suas senhas da Web. Todos eles. Em um post de dezembro de 2011, expliquei como você pode dominar a arte das senhas. Não há

Quem pode se lembrar das inúmeras senhas de sites que nos pedem para colocar em nossas caixas de brain overpilling? E como podemos ter certeza de que eles não caiam nas mãos dos trapaceiros? Uma resposta é ligar para o gerenciador de senhas LastPass - um serviço que cria uma identificação segura no seu computador que lembrará suas senhas e fará o login sem esforço em seus sites favoritos. Cada con

O bug Heartbleed é sério. Divulgado há menos de dois dias, o bug Heartbleed enviou sites e serviços pela Internet para o modo patch. Para uma explicação detalhada do que exatamente Heartbleed é, e o que faz, leia este post do nosso próprio Stephen Shankland. Em essência, o bug potencialmente expõe seu nome de usuário e senha em sites como Facebook, Google, Pinterest e muito mais. Usando Al

Alguns anexos de e-mail são mais sensíveis do que outros, assim como alguns destinatários de e-mail são mais responsáveis do que outros. A extensão do Chrome docTrackr permite criptografar anexos do Gmail, definir permissões e destruí-los remotamente. Ele também avisa quando um destinatário abre ou imprime um anexo, para que você possa chamar shenanigans na próxima vez que seu amigo volúvel afirmar que não recebeu um anexo. Quando o docTrac

Se você é um usuário do Facebook que nunca se preocupou em alterar as configurações de privacidade padrão do serviço, não está sozinho. Em maio de 2012, Lance Whitney relatou em um estudo do Consumer Reports que descobriu que milhões de usuários do Facebook não usam, ou sequer estão cientes dos controles de privacidade do serviço. A interface

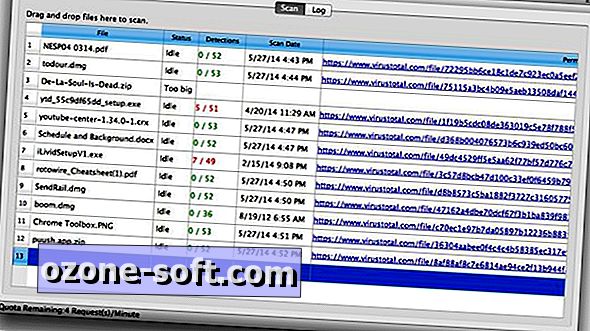

Ficou mais fácil para os usuários de Mac escanearem arquivos suspeitos. Ontem, o Google lançou uma versão do seu VirusTotal Uploader para Macs, um utilitário que permite arrastar e soltar arquivos para verificar malware suspeito com mais de 50 aplicativos antivírus. Qualquer pessoa pode usar o site do VirusTotal para fazer upload e verificar um arquivo, mas o aplicativo VirusTotal Uploader oferece facilidade de arrastar e soltar. Ele

O Facebook oferece várias ferramentas e configurações através das quais você pode proteger sua privacidade. Mas ainda é sua responsabilidade controlar seu destino social em rede. Na quinta-feira, o Facebook ajustou a opção padrão para novos membros para que as atualizações sejam compartilhadas apenas com amigos e não com o público. De acordo c

O eBay está pedindo aos usuários que alterem suas senhas após um hack de segurança que comprometeu um banco de dados com senhas de usuários. Então, como e onde você muda sua senha? A home page do eBay agora exibe um aviso de Atualização de Senha com um link "Saiba mais" para outra página que explica o que aconteceu. Mas nenh

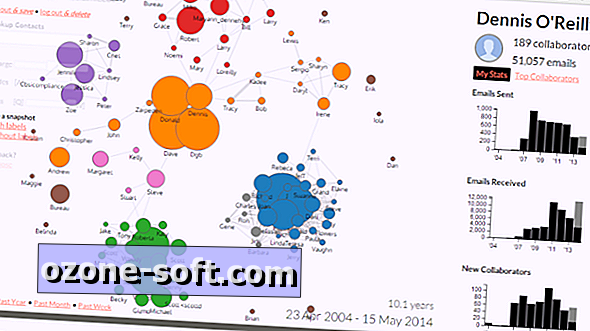

Seus metadados dizem muito sobre você. Quando eu exibi 10 anos de mensagens do Gmail por meio da ferramenta de visualização de metadados de e-mail de imersão do MIT Media Labs, a imagem resultante (mostrada acima) previa relacionamentos com meus correspondentes frequentes com precisão incomum. A imersão verifica somente os campos De, Para, Cc e Registro de data e hora das mensagens no Gmail, Yahoo Mail ou MSExchange. Uma

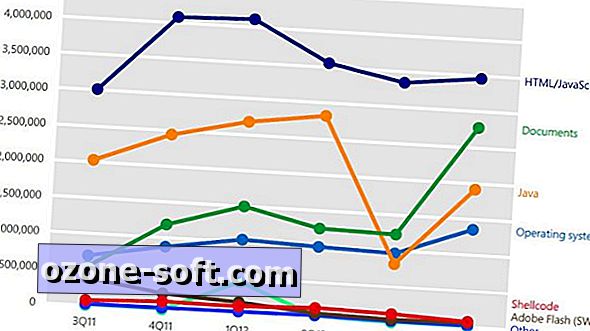

A maioria de nós faz o que podemos para evitar entrar em contato com malware. Andrew Brandt passa seus dias de trabalho atraindo as coisas. Como diretor de pesquisa de ameaças da Blue Coat Systems, Brandt usa um servidor de Internet "pote de mel" para capturar fornecedores de malware no ato.

Se você não estiver usando a autenticação em duas etapas, deverá estar. Percebo o tamanho do incômodo que pode parecer no começo, mas no final, a segurança deve ser sua maior prioridade quando se trata de suas contas on-line. Vamos ser francos: Entrar em uma conta via autenticação em duas etapas leva mais tempo do que fazer login normalmente. Normalme

Quão ruim é a epidemia de roubo de smartphones? O procurador distrital de São Francisco, George Gascon, acusa empresas de telefonia de lucrar com telefones roubados, como Michael Scherer informou no mês passado no site da Time em Swampland. A Gascon é uma das várias autoridades líderes da lei que pedem que as operadoras sejam obrigadas a implementar tecnologias que desativem permanentemente os telefones roubados. É sim

A tecnologia não apenas complica nossas vidas , como também faz um número em nossas mortes . Imagine o desafio de contabilizar todos os seus ativos digitais depois de embarcar para Buffalo. Mesmo se você considerar descartáveis seus emails, mensagens de texto e postagens de mídia social, provavelmente armazenou fotos, vídeos e documentos muito pessoais em um ou mais serviços da Web. Você prova

Não é segredo que qualquer informação que você forneça a um serviço do Google não é segredo. Quando o Google alterou seus Termos de Serviço no ano passado, a empresa concedeu a si mesma e a qualquer outra empresa o acesso completo e irrestrito a versões anônimas (esperamos) de todas as mensagens enviadas e recebidas pelo Gmail. Todos os a

Você pode ter sido um dos muitos usuários do Facebook contatados pela empresa na semana passada sobre o desaparecimento da configuração de pesquisa "Quem pode pesquisar sua Timeline por nome". O e-mail do Facebook anunciando a descontinuação do recurso continua explicando como limitar as informações que você compartilha no serviço. Infelizm

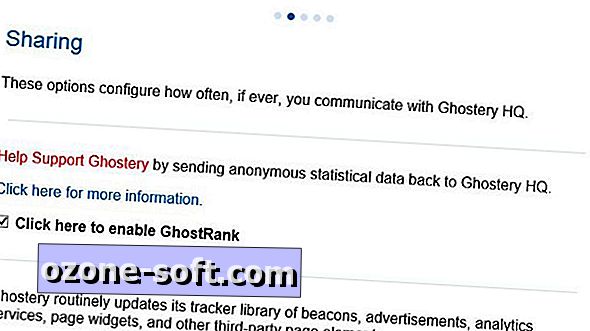

Se você perguntar às pessoas o que elas menos gostam na Internet, os três itens no topo de sua lista de reclamações provavelmente serão rastreadores, anúncios e vírus. Embora não seja possível eliminar esses e outros incômodos da Web, você pode minimizar o efeito deles na navegação por meio de três complementos gratuitos para Firefox, Google Chrome e Internet Explorer: Ghostery, Adblock Plus e Web of Trust. (Observe que

Como seus colegas no mundo real, os criminosos de computador estão sempre procurando por vulnerabilidades que possam explorar. Em vez de uma janela aberta ou uma carteira desacompanhada, os fornecedores de malware procuram por buracos no software que permitem que eles instalem sua espionagem e roubem cargas úteis nos computadores de usuários desavisados. C

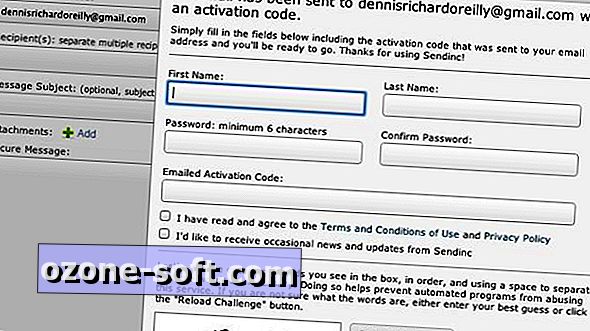

Quando isso começou, eu não tinha intenção de sair do Google. Como descrevi em um post de junho do ano passado, meu endereço genérico do Gmail se tornou mais problemático do que valeu, então mudei para outro serviço de Webmail. Agora, o endereço do Gmail é somente de recepção. Da mesma forma, em julho, testei dois serviços gratuitos que permitem criptografar arquivos armazenados no Google Drive, que não oferecem suporte à criptografia. Mais tarde, no

A Microsoft oferece o processo de verificação em duas etapas (2FA) desde o início de 2013. Também conhecido como autenticação de dois fatores ou autenticação em duas etapas, o processo fortalece a segurança da conta exigindo a digitação da senha (etapa 1) e um código de segurança (passo 2). O código de

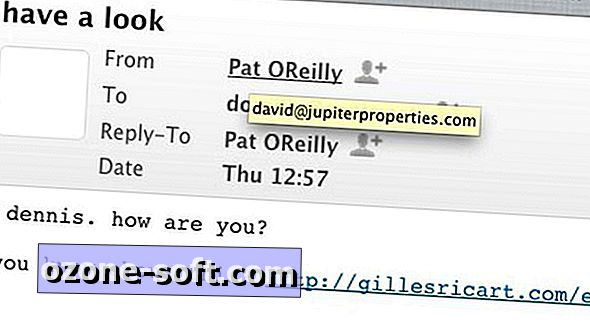

Uma ou duas vezes por semana, uma tentativa de phishing ilude os filtros dos meus serviços de e-mail e cai em uma de minhas caixas de entrada. Normalmente, um nome familiar aparece no campo De e algo como "Dê uma olhada" ou "O que você acha disso?" está na linha Assunto. No corpo da mensagem é um link estranho. (Nã

Você geralmente não sabe que seu e-mail foi invadido até que um amigo avise, e nesse momento você já enviou dezenas de amigos, familiares e colegas de trabalho por e-mail com um link para um "vídeo muito legal" que eles " para ver agora! " É embaraçoso. É estranho. Você vai perguntar: "Por que eu?" Se

O recurso de sensor de impressão digital no iPhone 5S, chamado Touch ID, é uma ferramenta de segurança conveniente que facilita o desbloqueio do iPhone, em comparação com o uso de um código PIN de quatro dígitos. Ele também permite compras do iTunes e da App Store sem ter que digitar sua senha da Apple ID. Se voc

Nota dos editores: Este post é parte de uma série em andamento. Para as outras partes, confira a seção de histórias relacionadas. Se você ficou preocupado, depois de ler o recente relatório da CNET, que a maioria dos roteadores domésticos pode ser facilmente hackeada, eu não culpo você. O estudo soou ameaçador, mas a boa notícia é que sua rede provavelmente é muito menos suscetível do que o relatório sugere. E, mais import

Juntamente com a revisão do design do Facebook, há uma série de novas configurações de privacidade que podem proteger as informações que você prefere manter privadas e impedir que terceiros acessem suas informações. No estilo clássico do Facebook, essas configurações importantes estão ocultas sob um site recém-criado, dificultando o controle dos dados pelos usuários. Após algumas e

Divulgações recentes de vigilância do governo dos EUA sobre nossas atividades de telefonia e Internet aumentaram o interesse em serviços que prometem não coletar ou compartilhar nossas informações pessoais. Um desses serviços é o DuckDuckGo, um mecanismo de busca focado em privacidade que viu seu tráfego aumentar desde o início das notícias no início deste mês do programa de vigilância eletrônica PRISM da Agência Nacional de Segurança. Stuart Dredge, d

Uma das medidas de segurança de computadores mais seguras e simples disponível está gradualmente se tornando comum. A autenticação de dois fatores adiciona uma camada de proteção ao método de senha padrão de identificação on-line. A técnica é fácil, relativamente rápida e gratuita. Então qual é o problema? Os críticos são

Os carros de hoje são repletos de tecnologia de painel: navegação por GPS para guiá-lo, conexões de dados que aumentam a segurança e a conveniência, sistemas de chamada de viva-voz Bluetooth para manter você em contato com pessoas importantes em sua vida. Mas ninguém quer introduzir manualmente o seu endereço residencial no final de cada dia ou memorizar todos os números num livro de endereços, por isso, para trabalhar sem problemas, esta tecnologia armazena bastante os seus dados pessoais. Da mesma f

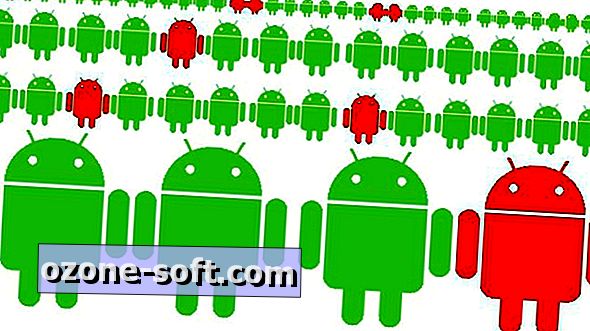

A taxa de adoção de dispositivos móveis continua a subir, com o Android liderando o caminho. O sistema operacional de código aberto liderado pelo Google agora é encontrado em mais da metade dos smartphones. Na verdade, a empresa de pesquisa Strategy Analytics descobriu que 81, 3%, ou 204, 4 milhões, de smartphones vendidos no terceiro trimestre de 2013 foram equipados com o Android. Essa

Os riscos para os telefones e tablets Android de malware - ou software escrito com 'intenção maliciosa' - estão aumentando rapidamente. Essas ameaças estão se multiplicando mais rapidamente do que os gremlins em uma piscina, então como você protege o seu dispositivo contra as ações sujas dos malfeitores? Assim c