O Facebook vem recebendo críticas na imprensa por seu decepcionante desempenho financeiro e queda no preço das ações. Mas os relatos da morte da rede social são um pouco prematuros. Afinal, um bilhão de usuários não é nada para desprezar. Mesmo que apenas metade desse número entre em suas contas do Facebook todos os dias, como a empresa afirma, é um monte de olhos para apresentar anúncios. Eu aposto

Isso pode acontecer com você a qualquer momento, ou talvez já tenha acontecido: você está no ônibus jogando Angry Birds ou navegando no Facebook em seu telefone, quando alguém pega seu aparelho, deslizando pelas portas fechadas e se esgueirando para a multidão. Ou, pior ainda, um ladrão leva seu telefone de você a mão armada. No entan

Facebook "gosta" significa dinheiro. Indivíduos e empresas de todos os tipos - legítimos ou não - usam várias técnicas para persuadi-lo a clicar no botão de polegar para cima que é onipresente. Implorando pelo Facebook "curtir" tornou-se epidêmico. "Se eu tiver um milhão de curtidas, serei curado da minha doença terminal e poderei implementar meu plano infalível para a paz mundial!" &qu

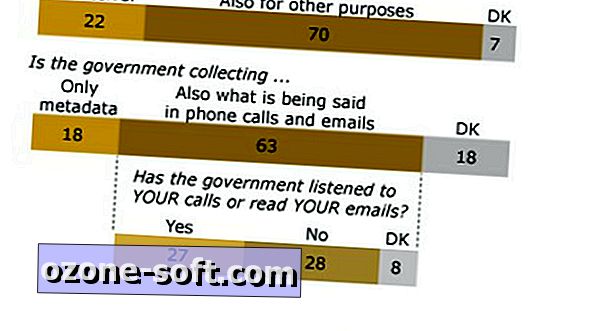

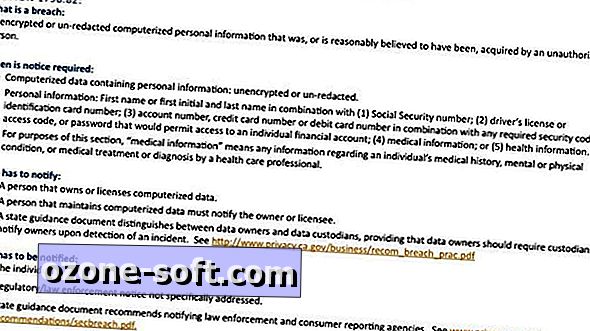

O abismo entre a tecnologia e a lei continua a se ampliar. De um lado, são armazenamentos massivos de dados pessoais mantidos pelos serviços de Internet que usamos e as sofisticadas ferramentas de análise que as empresas aplicam para monetizar esses dados. Por outro lado, os defensores da privacidade buscam proteções legais contra o uso indevido desses dados privados - tanto por agências governamentais quanto por empresas. Inde

Sua câmera é roubada. Arraste uma imagem capturada com o dispositivo para uma página da Web e um serviço gratuito pesquisa sites de fotos populares em busca de outras imagens tiradas com a câmera. Se o ladrão postou uma foto tirada com a câmera em sua conta pessoal, ele é preso. Seu laptop, smartphone ou tablet foi roubado. Faça l

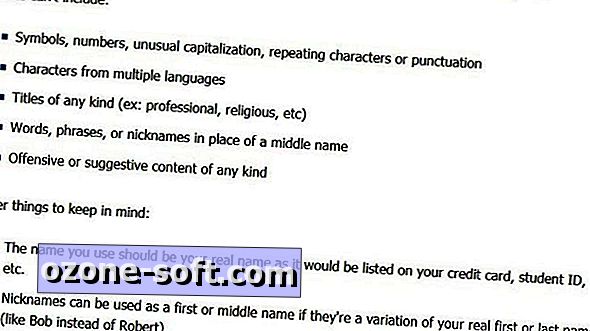

Quando vou à lanchonete local, não me interessa se a pessoa que aceita meu pedido sabe meu aniversário ou o nome de solteira de minha mãe. Então, por que o Google ou algum outro site com o qual me registro precisa saber tanto sobre mim? Especialmente considerando que a empresa provavelmente negocie e venda as informações a terceiros, que agregam, analisam, reembalam e revendem. Não h

Na sexta-feira passada, um leitor chamado Peter entrou em contato comigo sobre um aviso que apareceu quando ele tentou entrar em sua conta do Marriott Rewards. O aviso indicou que alguém pode ter tentado hackear a conta e ele deve alterar sua senha. Peter iniciou um bate-papo ao vivo com o help desk da Marriott e foi informado do seguinte: "Recentemente, foram feitas tentativas para obter acesso não autorizado a um pequeno número de contas online de membros. I

A maior falha na criptografia oferecida por muitos serviços de armazenamento em nuvem é que a própria empresa pode descriptografar os dados. O bloco de notas on-line criptografado e protegido do ProtectedText afirma que ele não pode descriptografar o texto que você salva em seus servidores. Além disso, o ProtectedText não exige registro, e a empresa promete não rastreá-lo. Também

Qual é o navegador mais seguro? Em termos de privacidade, a resposta pode ser o Internet Explorer. De acordo com a Análise Comparativa de Segurança do Navegador 2013 do NSS Labs: Privacidade (PDF), o Internet Explorer supera o Firefox e o Chrome bloqueando a maioria dos cookies de terceiros por padrão e oferecendo uma lista de proteção de rastreamento integrada. Em t

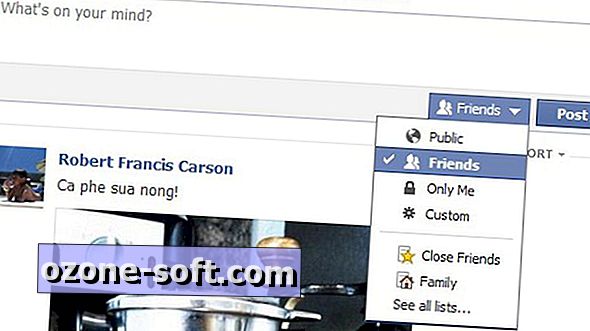

Se você quer personalizar completamente a sua privacidade no Facebook, espera-se que você trabalhe em 40 entradas, muitas das quais listam instruções de várias etapas para alterar uma única configuração. Você não prefere gastar seu tempo no Facebook compartilhando fotos do seu almoço de fast-food ou assistindo a vídeos de gatos rabugentos? Em caso af

Você tem algumas opções para proteger a privacidade de suas pesquisas na Internet. Você pode sair da sua conta do Google antes de usar o Google para realizar uma pesquisa. Você pode usar um navegador alternativo para manter suas pesquisas separadas do seu navegador principal. Ou você pode usar um serviço como o Duck Duck Go. Se vo

A Apple divulgou nesta quinta-feira atualizações para Pages, Numbers e Keynote. A atualização incluiu correções de erros e aprimoramentos de recursos para as versões iOS, OS X e iCloud.com dos aplicativos. Um desses recursos incluídos na atualização foi a capacidade de proteger com senha documentos específicos. Ao adicio

Pelo menos um corretor de dados de grande nome acha que eu sou um asiático que possui um gato e um barco e gosta de viajar. Soa como alguém que leva uma vida muito mais interessante do que eu. Esse é o perfil que a Acxiom revelou quando eu pluguei meu nome, endereço e outras informações no serviço gratuito AboutTheData.com do

Facebook tem tantos recursos que pode ser difícil mantê-los em linha reta. Até mesmo profissionais de redes sociais experientes podem, às vezes, deixar um post, compartilhar ou outra ação não totalmente correta. Quando uma das suas atividades no Facebook não aparecer como você esperava, use uma das muitas ferramentas de gerenciamento e edição do serviço para efetuar reparos em atualizações de status erradas, mensagens e outros compartilhamentos. Ajustes na l

Se você ainda não atualizou seu iPhone, iPad ou iPod touch para o iOS 7, tenho apenas uma pergunta: o que você está esperando? Isso não quer dizer que a nova versão do sistema operacional da Apple seja perfeita. Aqui estão quatro configurações de privacidade do iOS 7 que você pode querer revisar. 1. Limpa

O Facebook pode ser uma ótima ferramenta. Você pode usar a rede social para conversar com velhos amigos, conhecer novos e manter um catálogo on-line de sua vida. Há também algumas desvantagens, no entanto. Além de ter que lidar com os amigos que sentem a necessidade de atualizar seu status para cada pequena coisa, uma das coisas mais irritantes sobre o Facebook são os convites intermináveis de aplicativos e eventos. Sete dicas

À medida que mais e mais aplicativos se integram ao Facebook e cada aplicativo compartilha mais de sua atividade on-line em sua linha do tempo, provavelmente haverá informações que você prefere não compartilhar. Felizmente, você pode excluir rapidamente atividades - como artigos que leu, músicas que está ouvindo, comentários postados e até mesmo marcos do jogo - usando o aplicativo do Facebook. Você prec

Periodicamente, editar as permissões da sua conta do Google é uma maneira inteligente de garantir que sua conta permaneça segura. Ao fazer isso, você pode ver os aplicativos que você concedeu permissão para acessar sua conta do Google (e suas informações pessoais). Você sempre pode monitorar e editar as permissões da sua conta do Google no site ou, se for um usuário do Android, pode fazer isso diretamente do seu dispositivo. Você não

O Facebook está te segurando. Veja, quando um amigo lhe envia uma mensagem privada, você recebe uma notificação no seu feed de mensagens (que, se você for como algumas pessoas que conheço, nunca se preocupou em verificar). Dependendo das suas configurações, você também pode receber um email. No entan

Um estudo do fornecedor de software de segurança Avast sugeriu que a opção de redefinição de fábrica incorporada ao sistema operacional Android não é eficaz na erradicação de seus dados pessoais de dispositivos antigos. A empresa adquiriu 20 smartphones Android usados no eBay e conseguiu recuperar mais de 40.000 fotos, 75

Recentemente, a Administração de Serviços Gerais enviou um alerta por e-mail aos usuários de seu Sistema para Gerenciamento de Prêmios (SAM), informando que uma vulnerabilidade de segurança expôs os nomes dos usuários, números de identificação de contribuintes (TINs), números de informações de parceiros de marketing e conta bancária informações para "[re] usuários de SAM com direitos de administrador de entidade e direitos de registro de entidade delegada". O aviso advertiu

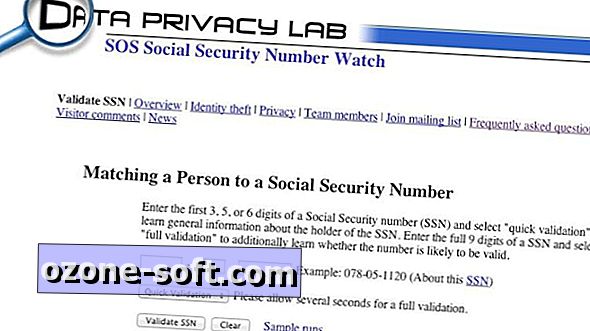

Os ladrões de identidade estão mais ativos do que nunca. Em 2012, a Federal Trade Commission recebeu mais de 2 milhões de reclamações de consumidores em geral e, pelo 13º ano consecutivo, o roubo de identidade foi a categoria de reclamação mais comum: 369.132 relatórios de roubo foram adicionados à Rede de Sentinelas de Consumidores da FTC no ano, um aumento de mais de 30% em relação a 2011. Na semana

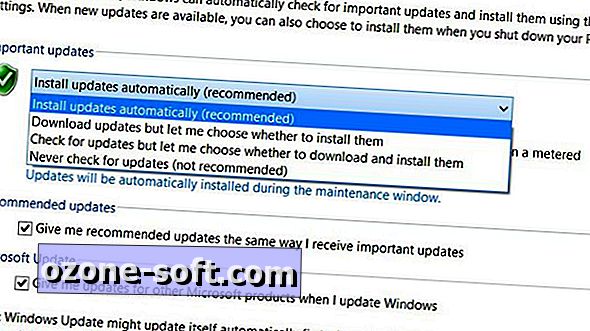

O risco de um computador conectado à Internet ser infectado por malware nunca será redutível a zero. É apenas a natureza do software que os erros acontecem. Onde há erros de design de software, há pessoas que exploram esses erros a seu favor. O melhor que os usuários de PC podem esperar é minimizar as chances de uma infecção e mitigar os danos que um malware pode infligir - se pretende roubar dados confidenciais de um usuário ou comandar a máquina como parte de um ataque cibernético a servidores milhares de quilômetros de distância. Na semana pas

Dois meses após a introdução da verificação de dois fatores para seus usuários da conta Premium, o Evernote disponibilizou para todos os usuários. Com esse recurso de segurança ativado, você precisará inserir sua senha junto com um código de verificação enviado ao seu celular para fazer login na sua conta. O que isto

O Amazon Cloud Player pode transmitir e baixar sua biblioteca de músicas para até 10 PCs e dispositivos móveis, o que, para alguns usuários, é mais do que suficiente. Mas se você é um viciado em tecnologia e / ou compartilha essa biblioteca com membros da família, você pode se surpreender com a rapidez com que atinge esse limite. Na verd

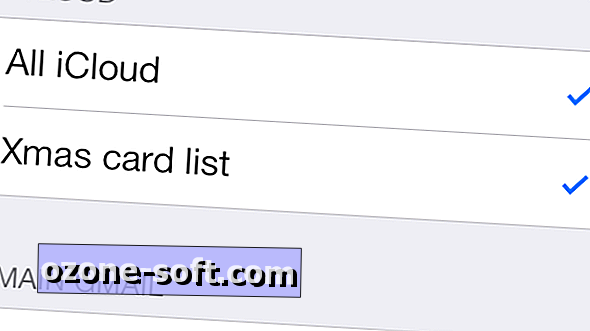

Quero que minha lista de contatos do iPhone contenha apenas contatos telefônicos. Eu não preciso nem amigos do Facebook nem contatos de e-mail incluídos. E com o iOS 7, há uma maneira fácil de ocultar os contatos de e-mail da sua lista de contatos. Eu anteriormente cobria como remover amigos do Facebook da sua lista de contatos, e esse processo permanece o mesmo para o iOS 7. Par

Existem 70 aplicativos acessando minha conta do Facebook. Eu não sabia que antes de fazer MyPermissions verificar minha conta. Com este aplicativo gratuito para iPhone ou Android, você pode acompanhar os aplicativos que têm acesso a vários perfis on-line, incluindo Facebook, Twitter, Google, Yahoo, Dropbox, Instagram, Foursquare e Flickr. O

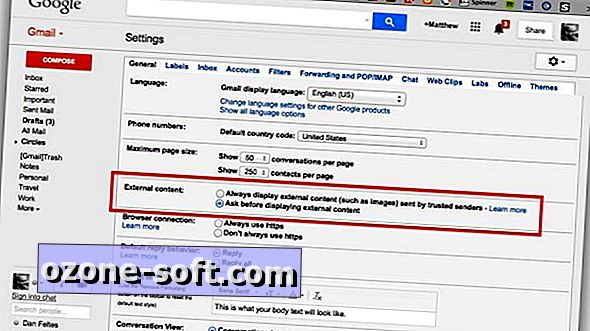

O Gmail agora exibe imagens por padrão. Você não verá mais e-mails chegar com a linha no topo que diz "Imagens não são exibidas" com um link para exibir a imagem ou imagens incluídas. O Google agora usará seus próprios servidores proxy para veicular imagens em vez de enviá-las diretamente do próprio servidor host externo de uma imagem, o que o protege de espionagem - spammers, profissionais de marketing e outras pessoas mal-intencionadas - que estão tentando para obter informações sobre você a partir de uma imagem anexada e do servidor do qual ela veio. Embora um ser

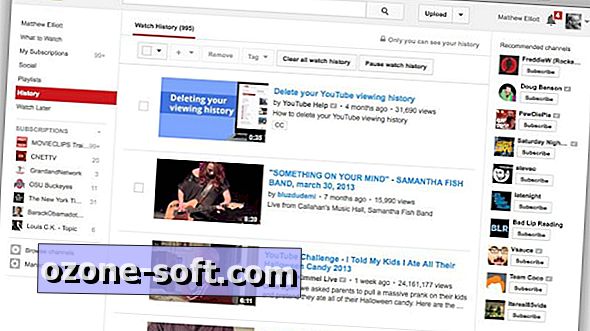

Parece que, com sua recente atualização do Google+, o YouTube tirou o dedo do botão de pausa no seu histórico de exibição. O YouTube acompanha os vídeos que você assiste, fornecendo uma lista conveniente caso você queira retornar a um vídeo que você lembra vagamente de assistir no passado. Se você t

O minuto que você baixar e instalar o iOS 8, a versão mais recente do sistema operacional móvel da Apple para iPhone e iPad, você deve tomar nota destas etapas de privacidade, a fim de bloquear o seu dispositivo. O iOS 8 tem vários novos recursos vinculados à sua localização. Ele também possui novas configurações de privacidade, permitindo que os usuários limitem por quanto tempo os dados são armazenados, como recursos de expiração de mensagens e novas configurações de navegação privada. 30 dicas que todo

Eu tinha o histórico de localização ativado para o Google Maps e não sabia disso. Achei interessante ver quais pontos o Google registrou para mim na última semana, mês ou ano, e não planejo desativar o serviço. O Google informa que seu mapa do histórico de localização é particular e visível apenas para você, mas é bom saber que posso excluir partes do meu histórico de localização ou de todas elas, além de impedir que o recurso me rastreie no futuro. Estou sendo rastr

Esta semana, o Google começou a alertar os usuários sobre "ataques patrocinados pelo Estado". Se o Google detectar tentativas mal-intencionadas de acessar sua conta, um aviso proeminente aparecerá na parte superior da sua caixa de entrada do Gmail. Assustador, mas os avisos não significam necessariamente que o hacker relacionado ao governo tenha acessado sua conta. Em

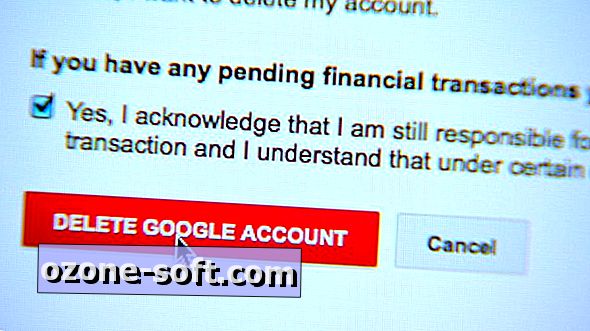

Quão segura é a sua conta do Google? Por exemplo, você configurou a verificação em duas etapas? Você sabe quais aplicativos você permitiu acessar sua conta? Suas informações de recuperação estão atualizadas no caso de você ser bloqueado de sua conta? Essas perguntas são importantes para qualquer usuário do Google. ainda mais, o

Se você impedir o acesso ao seu computador com apenas uma senha, estará perdendo uma maneira alternativa (e mais segura) de bloquear seu computador. O Predator, um programa gratuito do Windows, transforma sua unidade USB em uma chave que bloqueia o computador quando ele é removido. Para desbloquear o seu computador, você terá que conectar a unidade USB de volta. (Fa

Nem todo momento precisa ser compartilhado na Internet. Mas você não saberia disso olhando para empresas como Facebook, Google e Twitter. Tornou-se cada vez mais difícil estar online e manter sua própria privacidade. Aqui estão algumas dicas para ajudá-lo a controlar o que você compartilha on-line. Eric

A Apple há muito oferece a verificação em duas etapas para contas do iCloud, mas a barreira extra para obter acesso à sua conta é limitada. A mudança foi solicitada após o recente vazamento de foto de celebridade. Um incidente infeliz levou a Apple a proteger os usuários das contas do iCloud usando a verificação em duas etapas e as senhas específicas do aplicativo. A alteraç

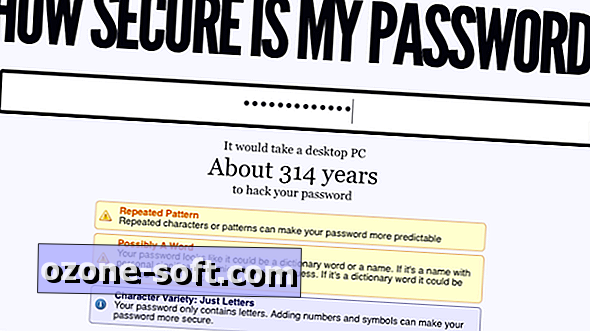

Senhas - especialmente aquelas que não são suportadas pela verificação em duas etapas - são suas últimas linhas de defesa contra olhares indiscretos. Este guia ajudará você a entender como essas senhas são expostas e o que você pode fazer para mantê-las bloqueadas. Como as senhas são expostas? Antes de m

Tempos difíceis parecem tornar as pessoas mais vulneráveis a estratagemas projetados para separá-los de seu dinheiro e informações pessoais. Pelo menos metade da lista da BBB Online dos 10 maiores golpes de 2010 ocorre, no todo ou em parte, na Internet. A melhor maneira de evitar ser vítima de golpistas é ter muito cuidado com quem você confia. Aqui estão

Com a aproximação das festas de fim de ano, fazer compras on-line é uma opção atraente para comprar muitas pechinchas. Como em qualquer transação, há questões de segurança a serem lembradas ao comprar on-line, mas, com o bom senso, você pode minimizar o risco. Mesmo que você se considere um comprador on-line experiente, vale sempre a pena lembrar-se de ter certeza de que sua experiência é a mais segura possível. Dicas gerais

Sempre que ocorre uma grande violação de segurança, como o Heartbleed, eu me envolvo em um diálogo interno para determinar se vale a pena mudar minhas senhas reconhecidamente fracas. O debate acaba se resumindo a essa pergunta: a ameaça de algumas de minhas contas serem invadidas é maior do que o tempo e o esforço necessários para alterar minhas senhas? Com o

Vamos começar com o porquê. O motivo pelo qual você deve usar um gerenciador de senhas é duplo: ele torna sua vida on-line mais segura e mais fácil no processo. Um gerenciador de senhas armazena as senhas das várias contas e perfis on-line e evita que você tenha que lembrar e inserir cada uma a cada vez que visitar um site protegido por senha. Em ve

A temperatura dentro do seu carro pode ficar incrivelmente quente em dias ensolarados, independentemente da temperatura externa. Quando você chega ao seu carro e está fervendo, qual é a primeira coisa que você faz? Você abaixa as janelas e explode o ar condicionado, certo? Um recurso conveniente que existe há anos, mas permanece desconhecido para muitos proprietários de carros, é a capacidade de abaixar as janelas com o controle remoto. Isso p

Uma vez que você perceba que seu dispositivo desapareceu, você provavelmente pensará sobre que tipo de informação pessoal é acessível através do dispositivo, quais fotos você salvou nele e o custo de substituí-lo. Se você já tentou recuperar o dispositivo com o Gerenciador de dispositivos Android (ou o Android do seu amigo), é hora de entrar em contato com a polícia e seu provedor de serviços sem fio para relatar a situação. Sua operadora p

As senhas são um modo de vida para quase todo mundo que usa qualquer tipo de software. Nenhuma alternativa viável é iminente: leitores de impressões digitais, scanners de retina, identificação de voz e tokens USB têm limitações. Nada é tão simples e barato quanto uma seqüência antiga de teclas digitadas. Os gerentes

Parece inofensivo: a impressora não imprime, portanto, você acessa seu mecanismo de pesquisa favorito e procura um número de suporte técnico para o fabricante da impressora. Essa é a maneira mais rápida de encontrar, certo? Permita-me relatar um conto que acabou de ser compartilhado comigo: [Eu estava] com problemas para imprimir do meu laptop para a nossa impressora sem fio HP, que até alguns dias atrás funcionava muito bem. Chamad

É sempre melhor prevenir do que remediar. Especialmente quando se trata de suas informações pessoais. Manter suas informações on-line seguras requer que você dedique mais tempo e cuidado, mas o que você perderá em momentos com certeza irá compensar em paz. Siga as etapas abaixo para aumentar sua segurança on-line. Protegen

Um leitor comentando sobre uma sessão de perguntas e respostas sobre o aumento do rastreamento comportamental para publicidade direcionada fez uma ótima pergunta: como alguém navega em assuntos sensíveis sem ser rastreado por meio de cookies? Para a maioria das atividades na Web, muitas pessoas não se incomodam com o fato de receberem anúncios de carros ou até mesmo de creme para acne se tiverem lido notícias sobre o mais novo site da Tesla ou visitando sites de dermatologia. Mas e

O Google construiu uma nova ferramenta na luta contra o phishing. A extensão gratuita Chrome de Alerta de Senha rastreia onde você digita a senha da sua Conta do Google e avisa quando você a inseriu em outro local que não seja accounts.google.com. Isso faz duas coisas: impede que você reutilize sua senha do Google em outros sites e protege você, caso tenha digitado sua senha em um site que finge ser Google para coletar suas informações particulares, uma prática também conhecida como phishing. . Para u

Suas senhas estão trancadas em segurança dentro do seu gerenciador de senhas, certo? OK, mas e sua caixa de entrada? Você provavelmente nunca pensou em senhas que possam estar perdidas em emails esquecidos há muito tempo. Por exemplo, e se você esqueceu uma senha e solicitou um lembrete? Você excluiu o email que forneceu? Da m

A autenticação em duas etapas (ou dois fatores, como às vezes é chamada), oferece um meio de manter sua conta segura. O processo para obter acesso à sua conta exige sua senha e um código curto que normalmente é enviado como uma mensagem de texto para o seu número de telefone. O resultado final é que qualquer pessoa que tente acessar sua conta precisará ter sua senha e acesso físico ao seu dispositivo para causar estragos em suas contas. If This T