Talvez o anúncio do Google de que hackers chineses perseguiram contas de Gmail de ativistas de direitos humanos tenha deixado você desconcertado com o quão privadas suas próprias mensagens estão no serviço de e-mail do Google.

Bem, se você quiser dar um passo significativo para manter os olhos curiosos longe de sua correspondência eletrônica, vale a pena olhar para uma boa tecnologia de criptografia que antecede o Google. Ele é chamado de criptografia de chave pública e estou compartilhando algumas instruções sobre como fazê-lo funcionar se você quiser testá-lo.

Infelizmente, uma melhor segurança normalmente acompanha o aumento do inconveniente. Mas alguns ativistas de direitos humanos que usaram o Gmail agora provavelmente gostariam de suportar um pouco de dificuldades para ajudar a manter os hackers à distância. Eu não vou tão longe a ponto de recomendar que você use criptografia de e-mail, mas acho que é um bom momento para dar uma boa olhada nisso.

Especificamente, mostrarei aqui como usar uma coleção de pacotes de software gratuitos ou de código aberto: GPG, ou GNU Privacy Guard, o software de e-mail Thunderbird da Mozilla Messaging e seu plug-in Enigmail. O CNET Download.com também hospeda o Thunderbird para Windows e Mac e o Enigmail para todas as plataformas.

Mas primeiro, alguns antecedentes sobre como isso funciona.

Criptografia de chave pública

A criptografia embaralha mensagens para que apenas alguém com uma chave (ou uma grande quantidade de potência computacional, ou conhecimento de como explorar uma fraqueza de criptografia) possa decodificá-las. Um formulário é chamado, curiosamente, de criptografia de chave pública, e é isso que o GPG e o Enigmail usam.

Aqui está a versão rápida de como funciona. Você recebe uma chave privada conhecida apenas por você e uma chave pública que está disponível para qualquer outra pessoa usar. A pessoa com quem você está se correspondendo também tem um par de chaves. Embora as chaves pública e privada estejam matematicamente relacionadas, você não pode derivar uma da outra.

Para enviar uma mensagem privada, alguém a criptografa com sua chave pública; você então descriptografa com sua chave privada. Quando é hora de responder, você criptografa sua mensagem com a chave pública do destinatário e o destinatário a decodifica com sua chave privada.

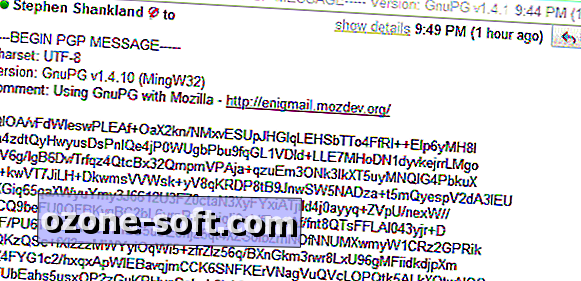

As mensagens em trânsito de uma máquina para outra são um monte de mensagens textuais até serem decodificadas. Se você está sendo cauteloso o suficiente para criptografar seu e-mail, você deve estar ciente de que ainda há algumas informações que vazam para o mundo exterior. A linha de assunto não é criptografada e alguém pode se interessar pela identidade de seus contatos de e-mail ativos e pelo tempo e frequência das comunicações.

Então, como você descobre qual é a chave pública do seu correspondente? Você pode buscar a chave em primeira mão do correspondente, ou procurá-la em computadores públicos na rede chamados servidores de chaves - o meu é armazenado em pool.sks-keyservers.net.

Essa forma de criptografia tem outra vantagem: você pode assinar seu e-mail eletronicamente para que o destinatário saiba que realmente é sua. Desta vez, o processo funciona em sentido inverso: você assina seu e-mail com sua chave privada e, em seguida, seu destinatário verifica se ele está usando sua chave pública.

Desvantagens em grande quantidade

Ponderados contra as vantagens de criptografia da privacidade e da assinatura de mensagens está o fato de que você perderá o acesso ao serviço de que poderá gostar ou depender.

Quando você vê um e-mail criptografado no Gmail baseado na Web, isso é algo sem sentido. O Google não o indexa, então a pesquisa do Gmail não funciona. E os pontos fortes da computação em nuvem - ler seu e-mail do seu celular, do computador do seu amigo, um quiosque de computador no aeroporto - não são possíveis. Você está novamente ancorado no seu PC com o software de criptografia instalado.

Outro problema é que a tecnologia, embora conceitualmente gerenciável na minha opinião, se complica rapidamente. É o tipo de coisa em que você se beneficia de uma mãozinha do seu amigo tecnologicamente sofisticado. A criptografia é usada principalmente pelo público especializado, de modo que a documentação fica rapidamente técnica, as opções rapidamente vão além da compreensão da maioria das pessoas, e a ajuda pode rapidamente mudar dos manuais da Spartan para palpites em uma página de resultados de busca.

Dado o tempo e a experiência, a tecnologia intratável pode ser vencida. O maior problema com o correio criptografado é convencer os outros a instalar o software e usá-lo. Até lá, você será como o proverbial proprietário da única máquina de fax do mundo: boa tecnologia, mas não há nada que você possa fazer com ela até que alguém consiga uma.

Minha esperança pessoal é que os e-mails criptografados se tornem mais comuns e que um uso mais amplo encoraje algum tipo de conteúdo que funcione de forma mais transparente com os sistemas existentes, talvez através de plug-ins locais em um computador como o FireGPG, embora pareça haver desafios para trabalhar com o Gmail.

Enquanto isso, aqui está uma coleção de software que está disponível hoje para criptografia de chave pública de e-mail.

Instale o software

Primeiro, instale o software de e-mail do Thunderbird, se ainda não o fez. Eu recomendo a nova versão 3.0, disponível para Windows, Mac OS X e Linux. Um recurso particularmente interessante é que o software solicitará seu endereço de e-mail e senha em sua primeira inicialização, e os usuários do Gmail descobrirão que o software lida automaticamente com o emaranhado de detalhes de configuração que anteriormente precisavam ser definidos manualmente.

O próximo é o GPG, o software de linha de comando que lida com a criptografia, a descriptografia e o gerenciamento de chaves reais nos bastidores. Busque a cópia apropriada para o seu sistema operacional a partir dos links "binários" na página de downloads do GPG. Os tecnófilos vão gostar de usar este software real a partir da linha de comando, mas não se preocupe - você não precisa.

A última é a instalação do plug-in do Enigmail para o Thunderbird. Busque a versão apropriada no site de download do Enigmail e anote onde você salvou o arquivo.

O Enigmail não é o tipo de arquivo em que você clica duas vezes para instalar. Em vez disso, vá para o Thunderbird, abra o menu Ferramentas e clique em Complementos. No canto inferior esquerdo da caixa de diálogo que aparece, clique em "Instalar ..." Quando solicitado por um local, aponte para onde você salvou o plug-in; o nome do arquivo deve ser "enigmail-1.0-tb-win.xpi" ou alguma outra variação apropriada do sistema operacional.

Configurar o software

Em seguida, é hora de começar. O Enigmail oferece instruções úteis que geralmente estão atualizadas, embora não mencionem o Thunderbird 3.0 e outros assuntos.

Você provavelmente vai ter um assistente de configuração do Enigmail, o que é bom. Meu conselho: configurá-lo para assinar mensagens criptografadas por padrão, mas não para criptografar mensagens por padrão, a menos que você esteja confiante de que vai usá-lo muito.

A primeira tarefa é gerar suas chaves públicas e privadas - seu "par de chaves". O Enigmail pode lidar com essa tarefa. No Thunderbird, clique no menu OpenGPG e depois na opção "Key Management". Uma nova janela aparecerá com seu próprio conjunto de menus. Clique no botão mais à direita, "Gerar".

As opções padrão são muito boas, embora a configuração da chave para não expirar seja preferível para algumas pessoas. Isso pode ser mudado mais tarde, se você tiver dúvidas. Para a sua frase-senha, as regras usuais de senha se aplicam: quanto mais longa e mais distante de qualquer coisa em um dicionário, mais difícil é decifrar.

Agora vem a melhor parte de tudo: ajudar o gerador de números aleatórios enquanto as chaves estão sendo geradas. Não demora muito, mas fazer outra coisa enquanto isso acontece - navegar por uma página da Web ou carregar um arquivo de processamento de texto, por exemplo - cria eventos que realmente injetam um pouco de imprevisibilidade útil no algoritmo. É um daqueles momentos maluciosos da ciência da computação.

Depois que as chaves forem geradas, faça o upload do seu para um servidor principal para que seus amigos possam encontrar sua chave. É fácil: clique no menu "Keyserver", "Upload Public Keys" e use o servidor padrão pool.sks-keyservers.net.

Experimente

Agora é hora de se tornar viral. Você tem que encontrar alguém para experimentar. Percorra sua lista de amigos nerds, com a mente voltada para a segurança, talvez paranóicos, e comece a recrutar. Um chapéu de papel alumínio não é um pré-requisito para usar criptografia de e-mail, mas há uma conexão.

Uma vez que você tenha um complemento - ou configure um segundo par de chaves com outra conta de e-mail - inicie uma nova mensagem de e-mail e digite uma linha de assunto e algum texto. No menu OpenPGP, selecione "assinar mensagem", "criptografar mensagem" e se o destinatário da sua mensagem estiver usando o Enigmail, "Use PGP / MIME para esta mensagem." (A última opção tem algumas vantagens, mas não é suportada universalmente.)

Ao enviar a mensagem, você precisará usar a chave pública do destinatário para criptografar a mensagem e sua própria senha para assinar a mensagem com sua chave privada.

Quando for hora de ler, você precisará da chave pública do seu correspondente para verificar a assinatura e sua própria senha para descriptografá-la.

Enviar e receber é o local onde esses servidores de chaves públicas são úteis. Procure, e se você não encontrar, peça para seu amigo lhe enviar a chave pública por e-mail.

Há todo um novo mundo de criptografia lá fora - a rede de confiança, assinatura de chaves, impressões digitais e tal - que não vou entrar aqui. Eu recomendo uma olhada no manual de configuração do Enigmail e no Manual do Enigmail.

Se você é um maluco da linha de comando, recomendo a introdução prática de Brendan Kidwell e, com minhas reservas costumeiras sobre a total falta de exemplos informativos, a man page do GPG. Os aficionados por história podem conferir as páginas da Wikipédia (a saga de Phil Zimmermann vs. o governo dos EUA a respeito do precursor do GPG, PGP, Pretty Good Privacy, é particularmente notável), e uma retrospectiva de 10º aniversário do fundador Werner Koch.

No fechamento: backup sua chave

Há uma última tarefa que você deve atender: exporte seu par de chaves. O Enigmail pode lidar com isso bem: No campo de busca, digite seu nome até que sua chave apareça, clique nele para selecioná-lo, depois clique em "Arquivo" e "Exportar Chaves para Arquivo".

Este backup será útil para descriptografar seus e-mails em um novo computador, instalando software do zero ou gerenciando as inevitáveis transições digitais em sua vida. Mas esteja avisado: essa chave privada é o que alguém precisa para quebrar sua criptografia, por isso não deixe onde alguém pode encontrá-lo.

Não estou convencido de que o GPG dominará o mundo. Na verdade, estou preocupado com o fato de que muita documentação que encontrei para este artigo foi escrita antes da chegada do Windows Vista.

Mas estou convencido de que existem sérios problemas com nossos atuais dispositivos de segurança e privacidade. Uma chave de criptografia de 2.048 bits não vai impedir tentativas de phishing ou outros ataques de engenharia social que parecem ter sido empregados no caso Google-China, mas é um bom ponto de partida.

E usar a criptografia envia uma mensagem para o mundo da tecnologia: talvez seja hora de começar a levar nossa segurança mais a sério. O Google optou por conexões de rede criptografadas do Gmail, apesar de sobrecarregar seus servidores com mais processamento, o que é um bom começo. Uma segurança melhor pode ser inconveniente e cara, mas não se esqueça de considerar as desvantagens da falta de segurança.

Deixe O Seu Comentário