Se você estivesse em algum lugar perto da internet nos Estados Unidos na sexta-feira, provavelmente notaria que um monte de seus sites favoritos estavam fora do ar por boa parte do dia. Agora os especialistas estão dizendo que é tudo porque milhares de dispositivos - como DVRs e câmeras conectadas à web - foram hackeados.

Uma vez que os hackers tinham controle sobre esses dispositivos, eles os manipularam para enviar um grande número de solicitações a uma empresa que serve os sites da Netflix, Google, Spotify e Twitter. Quando o tráfego se tornou demais para lidar, os sites falharam. Foi um ataque da velha guarda - muitas vezes chamado de ataque distribuído de negação de serviço, ou DDoS - alimentado pela nova rede de dispositivos chamada internet das coisas.

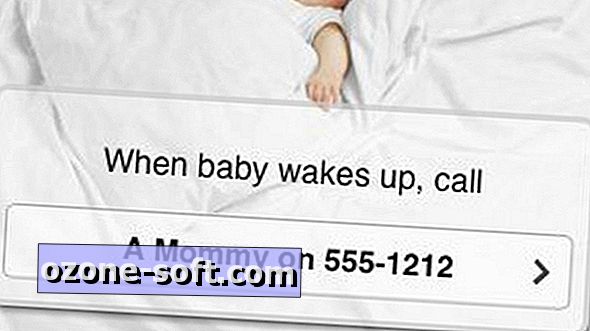

Especialistas em segurança vêm alertando há alguns anos que os dispositivos conectados à Internet são suscetíveis a invasões. Eles simplesmente não sabiam exatamente o que os hackers poderiam fazer quando invadiam sua televisão, geladeira ou termômetro conectados, por exemplo. (Além de alguns hacks perturbadores em monitores de bebês, é claro).

Agora temos nossa resposta e é pior do que os especialistas imaginavam. Com foco em câmeras de segurança e DVRs que gravam imagens em empresas fora dos EUA, os hackers criaram um exército de dispositivos para derrubar grandes pedaços da internet.

Não é culpa de todos os fabricantes de dispositivos. Sites e serviços terão que se adaptar e fazer mais para evitar que ataques como esses sejam tão eficazes se quisermos manter a internet funcionando.

Aqui está uma introdução sobre por que os dispositivos são tão fáceis de hackear e como os hackers os transformaram em um exército zumbi que atacou a internet.

Como os dispositivos conectados à internet são facilmente controlados

DVRs e câmeras de segurança estão conectados à internet. Isso é de propósito, claro. Esse recurso permite que os usuários os acessem remotamente, juntamente com qualquer outra pessoa que eles precisem deixar. É o que permite aos usuários fazer check-in em câmeras de segurança quando não estão em casa ou em uma empresa, e o que permite que os fabricantes atualizem o software do dispositivo sem fazer uma ligação.

Mas esse recurso também é um tipo de bug. Os dispositivos na chamada internet das coisas são fáceis de conectar remotamente por praticamente qualquer pessoa, não apenas aqueles com quem você deseja compartilhar o acesso.

Se algo estiver conectado à internet, ele tem um endereço IP. Se algo tiver um endereço IP, ele pode ser encontrado em mecanismos de pesquisa como o Google e o Shodan, um registro pesquisável de endereços IP com informações sobre o dispositivo conectado. Os hackers podem encontrar centenas ou milhares de DVRs e câmeras que podem ser hackeados apenas inserindo alguns termos de pesquisa. Então, eles tentam invadir ...

Como os hackers podem invadir seus dispositivos

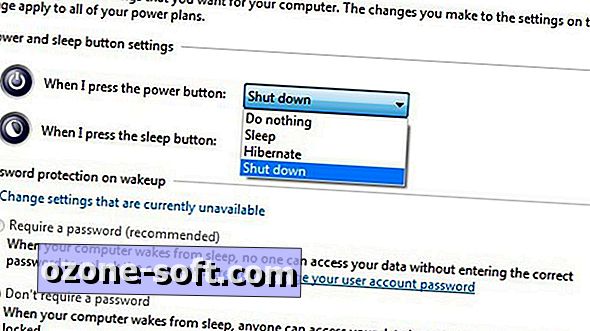

Dispositivos conectados à Internet geralmente vêm com senhas padrão. Você é o único cujo nome de usuário e senha são "admin" e "admin"? Muitos, se não a maioria, dos fabricantes de dispositivos não exigem que você defina um nome de usuário e senha exclusivos; portanto, muitas pessoas acabam ficando com os padrões.

Os hackers podem encontrar uma lista de DVRs vulneráveis nos mecanismos de pesquisa e experimentar essa senha padrão. Se você nunca mudou, eles estão dentro

Mas mesmo se você alterar esses padrões, os hackers terão outras opções. Os métodos avançados que utilizam serviços chamados SSH e telnet permitem que os hackers entrem no seu dispositivo, já que a alteração da senha no aplicativo da Web do dispositivo não altera necessariamente a senha codificada no dispositivo.

Então, enquanto a câmera estava armazenando vídeo de segurança para evitar o crime, os hackers foram silenciosamente forçando o caminho para dentro do DVR e adicionando-o ao seu exército de soldados de ataque.

Então, como uma câmera derrubou o Twitter?

Para dominar as câmeras, hackers inseriram o Mirai, um software malicioso que permite que bandidos usem pelo menos 100.000 dispositivos como soldados em seu exército de zumbis. Isso é de acordo com a Flashpoint, uma empresa de segurança cibernética que acompanha a proliferação do Mirai em toda a Internet desde que foi usada pela primeira vez em um ataque massivo em setembro.

O nome técnico para este exército de zumbis é uma botnet, e os hackers os estão tirando dos computadores há muito tempo.

Agora que os hackers podem fazer botnets fora da Internet das coisas, eles têm uma ferramenta mais poderosa para realizar ataques como o que aconteceu na sexta-feira. Eles usaram o botnet para enviar toneladas e toneladas de pedidos de lixo para a Dyn, uma empresa que gerencia o tráfego da web para todos os sites afetados. A Dyn não conseguiu resolver os bons pedidos do mal e, como resultado, os usuários da Internet em muitas partes dos EUA foram excluídos de vários sites.

Agora você sabe como um exército de DVRs e câmeras manteve você longe do Reddit durante a maior parte da sexta-feira. Ainda não sabemos quem são os hackers e o que farão a seguir. Também é preciso ver como os sites mudarão seus hábitos para evitar interrupções como as que vimos na sexta-feira.

Quanto aos fabricantes de dispositivos conectados à internet, houve um desenvolvimento interessante. Na segunda-feira, o fabricante de câmeras conectadas Xiongmai disse que emitirá um recall de seus dispositivos capturados no exército de botnets que atacou Dyn na sexta-feira, segundo a Reuters.

Se mais empresas seguirem o exemplo, isso poderá dar aos fabricantes mais motivos para bloquear a segurança cibernética em seus dispositivos antes de colocá-los à venda.

Deixe O Seu Comentário