O fornecedor de malwares de hoje tem pouca semelhança com a caricatura de ex-adolescentes solitários, popular no passado.

Em novembro passado, a Operação Ghost Click do FBI levou à prisão de seis estonianos acusados de promulgar o malware DNSChanger, que, segundo o FBI, permitiu que a gangue roubasse US $ 14 milhões manipulando os servidores de anunciantes online. Infelizmente, estima-se que o DNSChanger tenha infectado 100 milhões de computadores em todo o mundo e 500.000 nos EUA, muitos dos quais ainda não foram desinfetados.

Histórias relacionadas

- Como proteger seu PC em 10 etapas fáceis

- Como saber quando seus dados privados são perdidos ou roubados

- Como saber quem está acompanhando suas atividades na Web

- Só você pode impedir ataques de phishing

- Como evitar downloads de malware e adware

- Como evitar o roubo de identidade

O blogueiro da CNET, Topher Kessler, descreve no blog MacFixIt como o cavalo de Tróia funciona. Sim, os Macs são tão suscetíveis ao DNSChanger quanto os PCs: ele é um infectador de oportunidades iguais.

Desligar os servidores DNS desonestos dos criminosos teria deixado as pessoas usando computadores infectados sem uma conexão com a Internet, de modo que o FBI conseguiu legitimar temporariamente os servidores mal-intencionados. Inicialmente, os servidores foram configurados para ficarem off-line em 6 de março, mas muitos sistemas ainda não foram desinfetados.

No início deste mês, o prazo para a retirada dos servidores foi estendido para 9 de julho, como explicou Topher em um post no MacFixIt em 7 de março.

Dan Goodin explica em seu blog da Ars Technica como os ISPs estão respondendo para garantir que seus clientes não percam seus serviços de Internet. Mas os ISPs não podem fazer isso sozinhos - como diz o ditado, é preciso uma aldeia virtual.

Colocar os promulgadores de malware fora dos negócios requer um esforço conjunto

A realidade da computação moderna é que a segurança é o negócio de todos os usuários. Por mais que façamos com que nossos ISPs e fornecedores de software sejam responsáveis por manter nossas informações privadas e contas bancárias seguras, não há como evitar crimes de computador à distância sem prejudicar seriamente o uso das máquinas.

Qualquer pessoa que opere um computador conectado à Internet deve tomar essas três precauções: use um firewall, verifique se há malware e mantenha o software da máquina atualizado. (Veja os links dos artigos relacionados acima para mais informações sobre cada um desses assuntos.) Quando você segue estes três passos, você protege muito mais do que apenas o seu próprio computador - você ajuda a proteger todos os outros também porque os PCs infectados são freqüentemente usados para espalhar vírus, spam e outros softwares potencialmente prejudiciais.

Precisa de mais motivos para fazer sua parte? Um projeto de lei apresentado recentemente no Senado dos Estados Unidos exigirá que o Departamento de Segurança Interna verifique se a "infra-estrutura crítica" está protegida contra "ataques cibernéticos", como a Elinor Mills, da CNET, informou no mês passado em seu Blog da InSecurity.

O Ato de Segurança Cibernética de 2012 é criticado por defensores da privacidade porque pode permitir que entidades privadas busquem comunicações, o que um porta-voz da Electronic Frontier Foundation citou a Elinor em subsequentes reclamações do Complexo InSecurity constitui "escutas telefônicas sem mandado".

Por outro lado, o presidente da Comissão Federal de Comunicações, Julius Genachowski, está promovendo padrões voluntários para ISPs trabalhando com agências governamentais e especialistas em segurança para combater crimes de computador, como Marguerite Reardon, da CNET, explica em um post do mês passado no blog Politics and Law.

É fácil ver por que os ISPs favorecem a abordagem voluntária, mas considerando o ritmo acelerado das mudanças tecnológicas e o ritmo de ação governamental do caracol, uma abordagem não-reguladora para garantir o backbone da Internet pode ser do interesse de todos.

A Internet pode ser desativada?

Algumas pessoas afirmam que a arquitetura distribuída da Internet a torna inafunda. Você não precisa do aniversário de 100 anos da morte do Titanic no Atlântico Norte para se lembrar da insensatez das alegações de indestrutibilidade.

O grupo de vigilantes Anonymous está planejando encerrar a Internet em 31 de março para protestar contra a Lei de Privacidade Online Stop. Mesmo sem a proximidade com o Dia da Mentira, é difícil dar crédito a essas alegações.

Mas esse tipo de chocalho de ciber-sabre vale a pena ser considerado tanto de uma perspectiva preventiva quanto acadêmica. O que seria necessário para derrubar a Internet? Sean Gallagher da Ars Technica descreve a técnica de amplificação de DNS que o Anonymous está supostamente trabalhando.

Os links postados por Gallagher para um artigo (PDF) apresentado na conferência de segurança DefCon de 2006 pelo pesquisador da Baylor University Randal Vaughn e pelo consultor de segurança Gadi Evron descrevem como a amplificação do DNS foi usada em ataques a redes ISP em 2002.

O que você pode fazer para ajudar a evitar violações de segurança on-line

Quanto mais confiamos na Internet, maior o dano potencial de ataques cibernéticos. Assim como as agências de aplicação da lei dependem da cooperação dos cidadãos e das empresas para realizar seu trabalho, as organizações encarregadas de proteger a Internet também precisam de nossa ajuda.

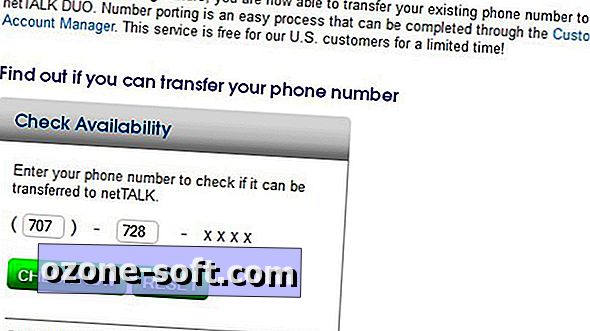

Para determinar se o seu computador está infectado com o Cavalo de Tróia DNSChanger, navegue até a página Limpeza do DNSChanger Working Group e selecione um dos links listados. Se o teste indicar que sua máquina está infectada, siga um dos links na mesma página abaixo da tabela para baixar um programa gratuito que remova o bug.

Como alternativa, o SecureMac oferece a Ferramenta de Remoção DNSChanger gratuita e apropriada para o Mac. Se você preferir a abordagem manual, o FBI fornece instruções passo a passo (PDF) para determinar se um PC ou Mac está usando um servidor DNS comprometido.

Em vez de um ataque em muitas máquinas, muitos ataques em um grande alvo

Há uma nova ameaça à segurança que as pessoas não podem fazer muito para evitar. Diretamente de um romance de espionagem, as ameaças persistentes avançadas visam uma empresa, instalação ou agência governamental específica com diferentes tipos de ataques à rede interna da organização. Elinor Mills explica em um post no início deste mês em seu blog InSecurity Complex que até empresas de segurança como RSA e Verisign foram vitimadas por tais ataques.

Compondo o problema é a dificuldade que as organizações têm na detecção de ataques persistentes. De acordo com o relatório da Mandiant, empresa de segurança, intitulado M-Trends 2012: Uma Ameaça em Evolução, 94% das vítimas de ameaças persistentes descobrem os ataques de fontes externas.

Ainda mais surpreendente, o tempo médio entre a primeira indicação de comprometimento de uma rede e a detecção da violação é de 416 dias, segundo o relatório. A pesquisa da Mandiant também indica que os mecanismos de backdoor que as ameaças persistentes usam estão ficando mais sofisticados.

(Registro necessário no site da Mandiant para baixar uma cópia do relatório completo.)

Deixe O Seu Comentário