O risco de um computador conectado à Internet ser infectado por malware nunca será redutível a zero. É apenas a natureza do software que os erros acontecem. Onde há erros de design de software, há pessoas que exploram esses erros a seu favor.

O melhor que os usuários de PC podem esperar é minimizar as chances de uma infecção e mitigar os danos que um malware pode infligir - se pretende roubar dados confidenciais de um usuário ou comandar a máquina como parte de um ataque cibernético a servidores milhares de quilômetros de distância.

Na semana passada, os internautas foram pegos no fogo cruzado de uma batalha online. De um lado estavam spammers e outros tipos nefastos que enviam malware via e-mail. Do outro, a Spamhaus, organização de combate ao spam. Como relatado por Don Reisinger na última quarta-feira, vários sites europeus sofreram desacelerações significativas como resultado do ataque, que também pode ter envolvido gangues criminosas na Rússia e na Europa Oriental.

Em um post na última sexta-feira, Declan McCullagh explicou que a tecnologia para derrotar esses ataques é conhecida há mais de uma década, embora a implementação da tecnologia na Internet seja difícil e, praticamente falando, pode ser impossível.

Então, onde é que isso deixa o usuário médio da Internet todos os dias? Nossa capacidade de impedir que nossas máquinas sejam invadidas por malware sempre será limitada por nossa suscetibilidade inata. Estamos simplesmente muito propensos a ser enganados para abrir um arquivo ou página da Web que não deveríamos.

As taxas de infecção por PC permanecem estáveis, apesar da prevalência de software antivírus gratuito. Mesmo os melhores programas de segurança não conseguem detectar alguns malwares, como indicam os resultados dos testes da AV Comparatives (PDF). Por exemplo, em testes realizados em agosto de 2011, o Microsoft Security Essentials foi classificado como Avançado (o segundo maior nível de pontuação) com uma taxa de detecção de 92, 1% e "muito poucos" falsos positivos.

Como nunca eliminaremos infecções por PC, a melhor defesa contra botnets não está na fonte, mas sim no ponto de entrada na rede do ISP. Em julho do ano passado, a Força-Tarefa de Engenharia da Internet divulgou uma versão preliminar das Recomendações para a Remediação de Bots em Redes de ISPs, que aponta os desafios apresentados pela detecção e remoção de bots.

Infelizmente, detectar e remover botnets não é muito mais fácil para os provedores. Quando os ISPs examinam os computadores de seus clientes, o PC pode perceber a verificação como um ataque e gerar um alerta de segurança. Muitas pessoas estão preocupadas com as implicações de privacidade dos provedores que examinam o conteúdo das máquinas de seus clientes. Depois, há a relutância básica dos ISPs em compartilhar dados e trabalhar juntos em geral.

Grande parte da remediação sugerida da IETF se resume a educar os usuários sobre a necessidade de verificar os PCs em busca de infecções e remover os que eles descobrem. Enquanto a maioria das infecções por vírus torna a sua presença conhecida por abrandar o sistema e causar problemas, a natureza furtiva de muitos bots significa que os usuários podem não estar cientes deles. Se o bot for projetado para não roubar os dados do usuário, mas apenas para participar de um ataque DDoS, os usuários talvez não sintam necessidade de detectar e excluir o bot.

Uma das sugestões do relatório da IETF é que os ISPs compartilhem dados "seletivos" com terceiros, incluindo concorrentes, para facilitar a análise de tráfego. Em março do ano passado, o Conselho de Segurança, Confiabilidade e Interoperabilidade das Comunicações divulgou seu Código de Conduta Anti-Bot voluntário para ISPs (PDF). Além de ser voluntário, três das quatro recomendações no "ABCs para ISPs" dependem dos usuários finais:

Educar os usuários finais da ameaça representada pelos bots e das ações que os usuários finais podem adotar para ajudar a evitar infecções por bots;Detectar atividades de bots ou obter informações, inclusive de terceiros confiáveis, sobre infecções por bots em sua base de usuários finais;

Notifique os usuários finais de infecções por bot suspeitas ou ajude os usuários finais a determinar se eles estão potencialmente infectados por bots; e

Fornecer informações e recursos, diretamente ou por referência a outras fontes, aos usuários finais para auxiliá-los na correção de infecções por bots.

Um artigo intitulado "Modelagem de políticas de escala da Internet para limpar malware" (PDF) escrito por Stephen Hofmeyr, do Lawrence Berkeley National Laboratory, sugere que ter grandes ISPs trabalhando juntos para analisar o tráfego nos pontos de entrada da rede é mais eficiente que a detecção de bots. em máquinas de usuário final.

Mas isso não nos tira do gancho inteiramente. Se todos os PCs com Windows fossem verificados por malwares uma vez por mês, haveria muito menos bots disponíveis para o próximo ataque DDoS. Como os leitores da CNET tendem a ser mais experientes em tecnologia do que a média, sugiro um programa de adoção por computador: todos fazem a varredura de dois ou três PCs que suspeitam não serem mantidos regularmente por seus proprietários (como parentes) de forma pro bono.

Aqui estão três etapas que você pode tomar para minimizar a possibilidade de que um PC com Windows seja enviado para um exército de botnets.

Não use uma conta de administrador do Windows

A grande maioria dos malwares é direcionada aos sistemas Windows. Em grande parte, isso se deve simplesmente aos números: há muito mais instalações do Windows do que qualquer outro sistema operacional que alavancar o Windows maximiza a eficácia de um malware.

Muitas pessoas não têm escolha a não ser usar o Windows, provavelmente porque o empregador exige isso. Para muitos outros, usar um sistema operacional diferente do Windows é impraticável. Mas muito poucas pessoas precisam usar uma conta de administrador do Windows diariamente. Nos últimos dois anos, usei apenas uma conta padrão do Windows no meu PC comum, com uma ou duas exceções.

Na verdade, muitas vezes esqueço que a conta não tem privilégios de administrador até que uma instalação ou atualização de software exija que eu digite uma senha de administrador. O uso de uma conta padrão não torna seu PC à prova de malware, mas isso certamente adiciona um nível de proteção.

Configure seu software para atualizar automaticamente

Não há muitos anos, os especialistas aconselharam os usuários de PC a aguardarem um dia ou dois antes de aplicarem patches para Windows, players de mídia e outros aplicativos, para garantir que os patches não causassem mais problemas do que evitavam. Agora, o risco representado pelo software não corrigido é muito maior do que qualquer falha potencial resultante da atualização.

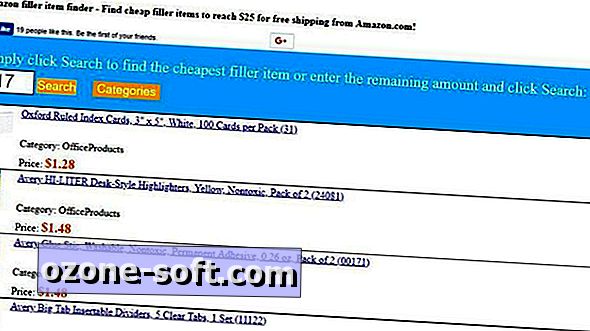

Em maio de 2011, comparei três scanners gratuitos que identificam software desatualizado e inseguro. Meu favorito dos três na época era o próprio TechTracker da CNET por sua simplicidade, mas agora eu confio no Personal Software Inspector da Secunia, que monitora suas atualizações passadas e fornece uma pontuação geral do sistema.

A configuração padrão no Windows Update é baixar e instalar atualizações automaticamente. Também estão selecionadas, por padrão, as opções para receber atualizações recomendadas, bem como aquelas rotuladas como importantes, e para atualizar outros produtos da Microsoft automaticamente.

Use um segundo programa anti-malware para verificar o sistema

Como nenhum programa de segurança detecta todas as ameaças em potencial, faz sentido ter um segundo scanner de malware instalado para a ocasional verificação manual do sistema. Meus dois programas favoritos de verificação manual de vírus são Malwarebytes Anti-Malware e Malicious Software Removal Tool da Microsoft, ambos gratuitos.

Eu não fiquei particularmente surpreso quando o Malwarebytes encontrou três instâncias do vírus PUP.FaceThemes nas chaves do Registro do meu PC comum do Windows 7 (mostrado abaixo), mas eu não esperava que o programa detectasse quatro vírus diferentes nas pastas antigas do sistema Windows um sistema de teste com uma configuração padrão do Windows 7 Pro (como mostrado na tela no topo deste post).

Um benefício inesperado da remoção de malware foi uma redução no tempo de inicialização da máquina com Windows 7 de mais de dois minutos para pouco mais de um minuto.

Ajuda para operadores de sites que estão sob ataque

Os ataques DDoS são motivados principalmente por ganhos financeiros, como o incidente de dezembro passado que esvaziou uma conta on-line do Bank of the West de US $ 900.000, como relatou Brian Krebs. Os ataques também podem ser uma tentativa de se vingar, o que muitos analistas acreditam ter sido implicado na investida do DDoS na semana passada contra o Spamhaus.

Histórias relacionadas

- Brincadeiras Dongle e um tweet levam a demissões, ameaças, ataques DDoS

- A briga cibernética por spam realmente desacelerou a Internet?

- Pedidos anônimos dos EUA para ver ataques DDoS como protesto legal

O governo do Irã foi responsabilizado por uma série recente de ataques DDoS contra bancos dos EUA, como o New York Times informou em janeiro passado. Cada vez mais, botnets estão sendo dirigidos por ativistas políticos contra sua oposição, como a onda de ataques hacktivistas contra bancos relatada por Tracy Kitten no site BankInfoSecurity.com.

Embora sites grandes como Google e Microsoft tenham recursos para absorver ataques DDoS sem um soluço, os operadores independentes do site são muito mais vulneráveis. A Electronic Frontier Foundation oferece um guia para pequenos proprietários de sites para ajudá-los a lidar com ataques DDoS e outras ameaças. O programa Keep Your Site Alive abrange aspectos a serem considerados ao escolher um host da Web, alternativas de backup e espelhamento de site.

O crescente impacto dos ataques DDoS é um dos tópicos do Relatório Global de Inteligência de ameaças de 2013 divulgado pela empresa de segurança Solucionária. O download do relatório exige registro, mas se você estiver com pressa, Bill Brenner oferece uma sinopse do relatório no blog Salted Hash da CSO.

Como Brenner relata, duas tendências identificadas pelo Solutionary são que o malware é cada vez mais adepto de evitar a detecção, e o Java é o alvo favorito dos kits de exploração de malware, suplantando os PDFs da Adobe no topo da lista.

A vulnerabilidade do servidor DNS 'por trás dos ataques DDoS

A abertura inata da Internet possibilita ataques DDoS. A JH Software, fornecedora de software de DNS, explica como a configuração de recursividade do DNS permite que uma enxurrada de solicitações de botnets afunde um servidor DNS. Patrick Lynch, da CloudShield Technologies, analisa o problema dos "resolvedores abertos" do ponto de vista corporativo e do ISP.

Paul Vixie analisa os perigos do bloqueio do DNS no site do Internet Systems Consortium. Vixie contrasta o bloqueio com a proposta do Secure DNS para provar a autenticidade ou a inautenticidade de um site.

Finalmente, se você tem duas horas e meia para matar, assista ao interessante painel de discussão realizado em Nova York em dezembro passado intitulado Mitigação dos ataques DDoS: Melhores práticas para um cenário de ameaças em evolução. O painel foi moderado pelo CEO do Public Interest Registry, Brian Cute, e incluiu executivos da Verisign, Google e Symantec.

Fiquei impressionado com um tema recorrente entre os participantes do painel: precisamos educar os usuários finais, mas não é realmente culpa deles, e também não é inteiramente problema deles. Para mim, soava mais do que um pouco como os ISPs passando o dinheiro.

Deixe O Seu Comentário